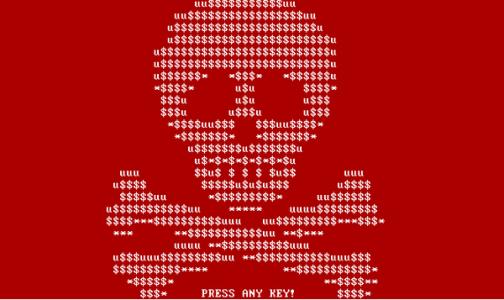

从5月12日晚至今,一种名为“想哭”(WannaCry)的勒索病毒大规模入侵全球电脑网络,黑客要求缴纳赎金比特币才能解锁资料和数据。记者了解到,目前安徽尚未有高校受到该病毒攻击,此外,昨天下午合肥市公安局网安支队负责人接受记者采访时也表示,目前没有接到市民报警。

科大十多年前已做防范

据悉,高校学生群体成为这波病毒反应最早的群体。从5月12日20时左右开始,国内浙江省、山东省部分高校学生反映电脑被病毒攻击,电脑内的文档全部被加密,攻击者称需支付比特币才能解锁。而目前众多高校毕业季学生正在忙于论文,一旦文件被加密将给他们造成很大的麻烦。经过初步调查,此类勒索病毒传播扩散利用了TCP协议445端口的SMB漏洞。

不过,记者了解到,据安徽省内教育信息安全方面的专家介绍,目前安徽省高校暂时没有接到相关案例,这可能与科大在十多年前的一项举措密不可分。

中国科大网络信息中心副主任、教授级高工张焕杰昨天在接受记者采访时表示,科大早在十多年前就封禁了TCP445端口通信。“当时我们认为校际的文件共享没有必要,也不安全,就直接把445端口给封掉了,目前看来,此举确保了科大的校园网无一中招。”

在高校蔓延可能性不大

此外,据中国科大新创校友基金会提供的资料显示,由于安徽省教育和科研计算机网网络中心(简称“安徽省网”)上世纪90年代就设于中国科大网络中心内,十多年前中国科大一并封禁了“安徽省网”内所有的445端口通信,这一点也得到了张焕杰的证实。“省内所有的本科院校都加入了‘安徽省网’,高职院校也在逐步加入,所以通过‘安徽省网’这个出口使用网络,是不会受到该病毒攻击的,但如果通过其他运营商出口使用网络,不排除会遇到攻击。”张焕杰表示,目前通过他们的监控显示,还没有碰到安徽省内高校计算机受到感染的案例。

张焕杰表示,虽然这次主要通过445端口扩散,但是其他135等端口也是微软网络邻居和网络共享协议需要使用的,用于共享打印和共享文件,所以一并封禁也是为了防范之后遇到更多的攻击。

“病毒爆发后,学生的反应最快,通过自媒体贴了出来,所以很多学校在5月13日上午10点之前,都已经完成了应对工作,我认为该病毒在高校蔓延的可能性不大。”张焕杰说,由于发生的时间在周末,一些大量使用电脑的单位和行业还没有上班,等到周一的时候,可能才会发现问题,还需要再关注。

合肥尚未接到病毒感染报警

记者从合肥市公安局网安支队了解到,由于今年以来合肥市曾发生过比特币敲诈案例,在此次勒索病毒爆发之前,5月11日合肥市网络与信息安全信息通报中心就向各单位发布了预警,预判这种病毒大量传播可能会给用户带来大量的损失。此外,合肥网警的官方微信也5月12日、13日、14日连续发布了相关应对和防范措施。合肥市网络安全与信息安全信息通报中心又多次向各单位发布通报,指导开展应急防范。“此次勒索病毒爆发以来,尚未接到市民和单位感染此类病毒的报警。”合肥市公安局网安支队支队长音卫东介绍。

张焕杰也提醒,虽然很多市民庆幸这次病毒被躲过去了,但还是要提前预防其它的病毒出现。一旦被攻击,最好请专业人士处理,因为通过以前的情况来看,如果选择给黑客钱的方式,也不一定会解密。

官方通报

勒索病毒变种来袭

如何才能不“中招”?

5月14日下午,国家网络与信息安全信息通报中心再次发布紧急通报,在全球范围内爆发的WannaCry勒索病毒出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了KillSwitch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。合肥网警再次提醒广大计算机用户做好以下几点防护工作:

1.对已感染病毒机器请立即断网,避免进一步传播感染。

2.电脑开机前请先拔掉网线(无线连接到互联网的笔记本终端请先关闭无线路由器),确保开机时不联网。开机检查确认未感染勒索病毒后,启用系统防火墙,关闭445以及135、137、138、139等高风险端口。

3.及时更新电脑操作系统,尤其是安装安全补丁。以此次攻击为例,这款病毒利用了微软“视窗”操作系统的一个漏洞,而微软曾于3月14日针对这个漏洞发布了补丁,但许多用户尚未安装。13日,微软宣布这一补丁完全免费使用,所有用户都可下载安装。

4.下载安装知名安全厂商官方提供的病毒免疫及专杀工具。

5.电脑用户往往会收到一封经过伪装的电子邮件,例如有关招聘信息、购货清单等。一旦点击相关链接或打开附件,就会感染勒索病毒,导致电脑文件被黑客锁住。因此,必须提高警惕,对于可疑的链接或附件,不要轻易打开。 (新安晚报)

皖公网安备 34010202600669

皖公网安备 34010202600669